Solution for Surabaya Hacker Link Challenges

Well, postingan ini dibuat karena challenges Surabaya Hacker Link telah diupdate dan ada banyak orang yang penasaran dengan challenges ini namun belum solved dan menyarankan agar dibuatkan video cara menyelesaikannya, ya namun ga bisa buat video ya buat tulisan aja deh, updated challenges

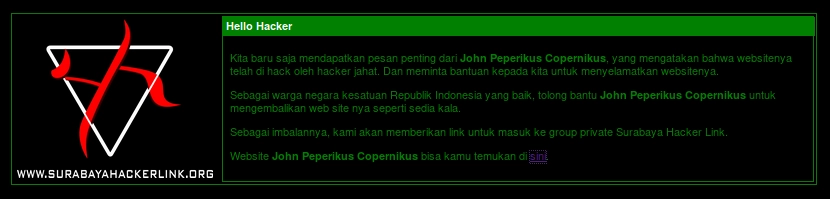

Disana dijelaskan bahwa kita harus menyelamatkan website si jhon ini lalu kita akan diberikan link group telegram (flag)

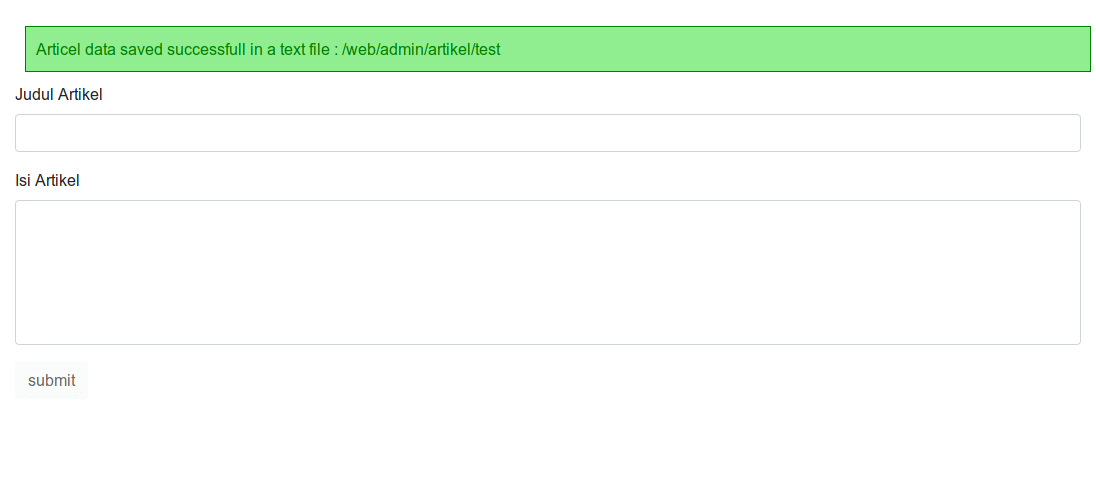

tampilan awal halaman challenges shl

Pertama-tama kita coba akses web si jhon ini

website-nya di deface ternyata

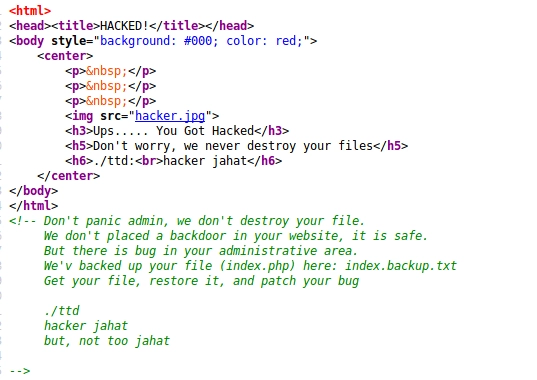

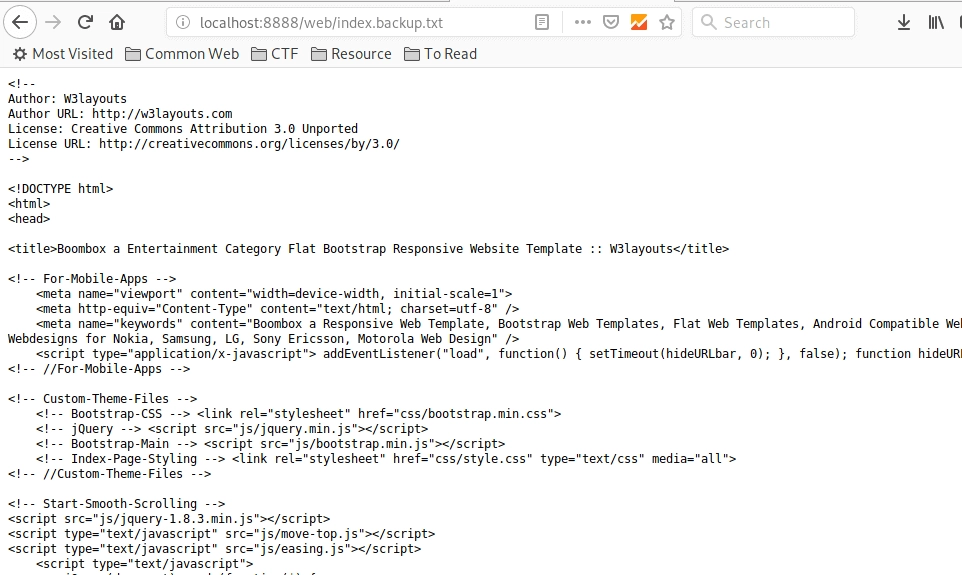

Seperti biasa, kita bisa gunakan view-source: atau ctrl+u untuk melihat apakah ada sesuatu yang tidak di-render oleh browser

ternyata ada comment html dari hacker jahad tersebut

Kita menemukan informasi bahwa ada file backup index.php.txt yang isinya adalah index asli web si john ini sebelum dilakukan defacement oleh si hacker jahad

dan ada pesan tersirat bahwa celah pada area administrasi, dari kata administrasi, kita dapat memahami bahwa kemungkinan pada dashboard admin,

challenges.surabayahackerlink.org/web/admin

atau bisa

challenges.surabayahackerlink.org/web/administrator

ya standar administrasion page gitu lah, lalu coba akses

Dan berhasil

challenges.surabayahackerlink.org/web/admin

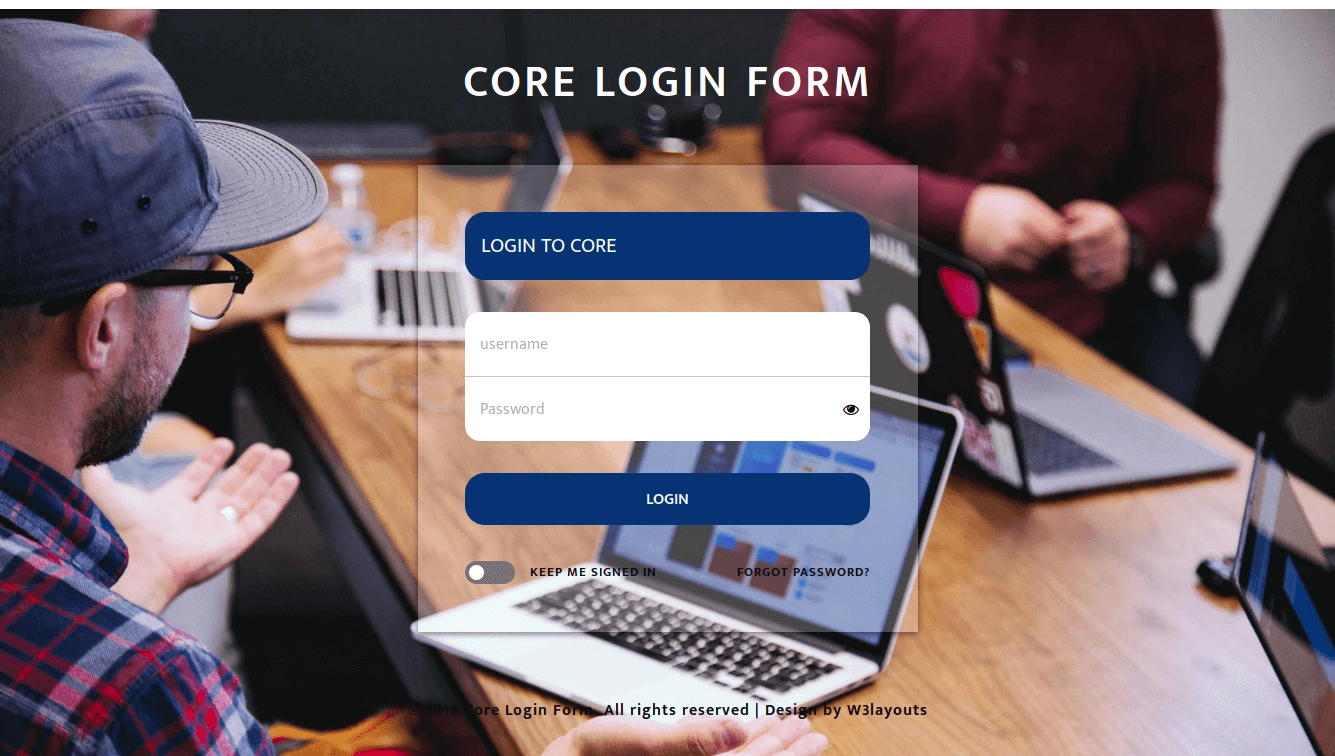

ternyata ada form login

Kita menemukan form login, lalu coba default admin:admin, namun gagal, mungkin guessed password bukan bug ya, lanjut coba input petik

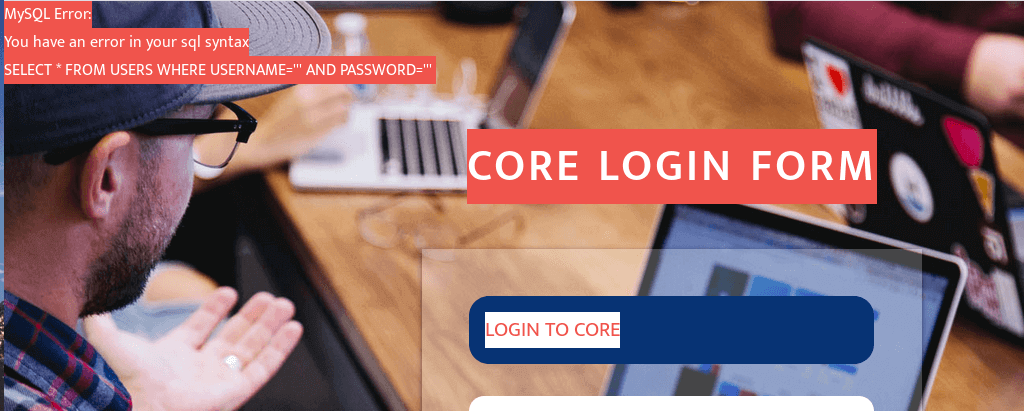

ada pesan query error nih

Berarti kemungkinan ini bisa di lakukan sql injection, yaudah kita coba payload-payload umum sql injection buat bypass login

Yeay kita berhasil masuk

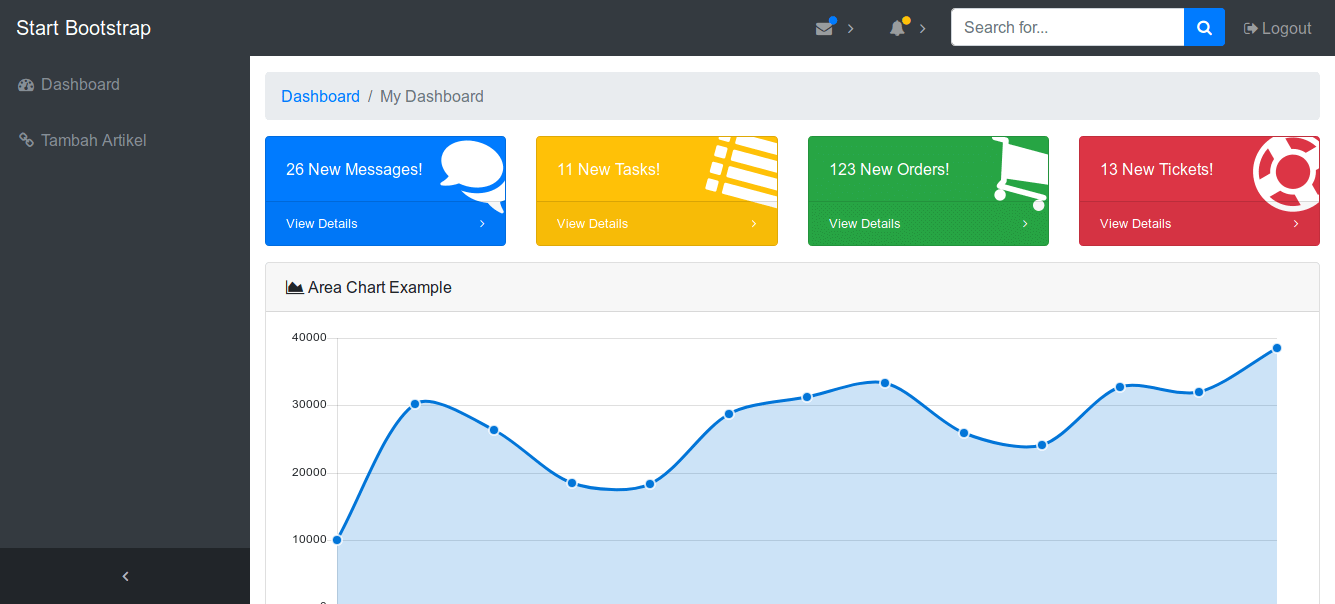

masuk ke dashboard admin

Setelah ini ngapain ya?, oiya jangan lupa misi/tujuan ya, yaitu menyelamatkan web tersebut, jika tidak ada backdoor maka bisa dibilang terselamatkan, namun tampilan masih hacked by hacked by gitu ya berarti kita harus mengembalikan tampilan web seperti awal, awal gimana?, kan tadi dapet file backup :D

Kita coba fitur yang ada dulu

ternyata disimpan sebagai file, bukan di database

dari sini kita bisa berasumsi untuk menimpa file hacked by hacked by tadi dengan file baru, tapi setelah dicoba ternyata file kita hanya disimpan pada direktori /web/admin/artikel/<disini>, hhmmm..

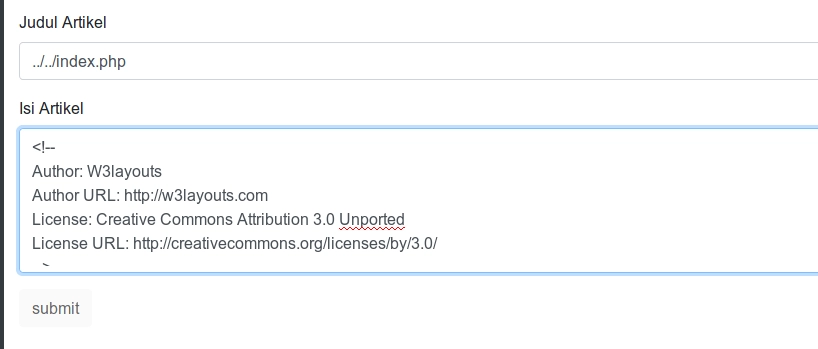

Kita coba mundur aja alias directory transversal , berarti harus mundur 2 directory, kalo yang biasa sama terminal bungurasih pasti paham bagaimana cara mundur directory, yup pake ../, jadi kita harus menimpa file index.php yang lama dengan yang baru

Namun kita harus mundur 2 directory, payload final menjadi ../../index.php dan isi artikelnya adalah file backup yang sebelumnnya ditemukan tadi

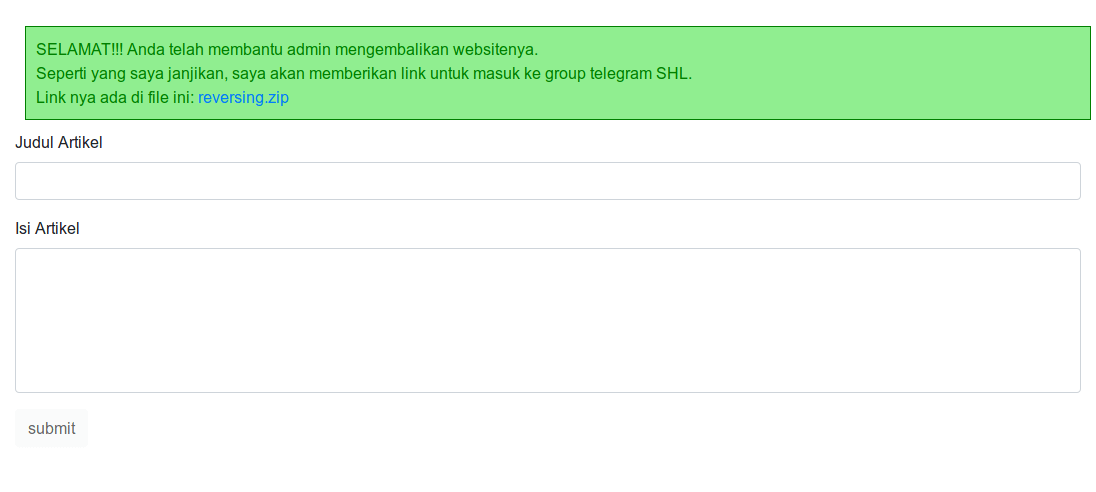

yeay file index yang lama sudah tertimpa

Wait, kita udah mengembalikan web tersebut, tapi kok belum dapet flag (link group) ya ?, ternyata kita masih diberi tantangan berupa file executable (ELF) yang harus direverse

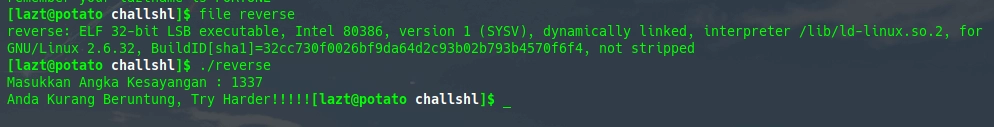

Kita cek dulu arsitektur file dan stripnya, lalu kita coba run

ternyata 32-bit, not stripped dan gagal dengan angka kesayangan 1337

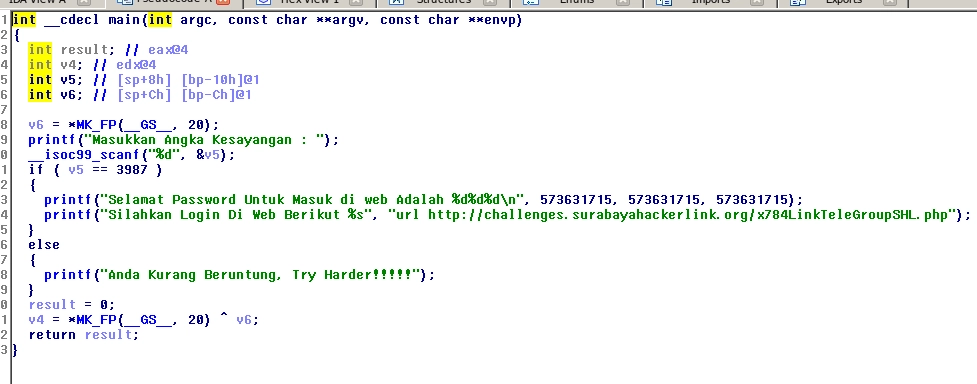

Tanpa ribet kita buka aja pake ida lalu lihat pseudocode

ya kurang lebih begitulah source asli dari file ELF yang didapatkan tadi

Bisa dipahami bahwa ELF tersebut membaca input user (scanf dengan hasil input user diasumsikan sebgai var v5), dan ada pengecekan jika var v5 = 3987 maka akan melakukan print selamat bla bla dan jika tidak maka keluar anda kurang beruntung

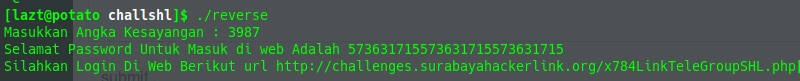

Rerun lagi file ELF tadi dan memasukan angka kesayangan dengan 3987

berhasil

kita mendapatkan sebuah key 5736** dan link

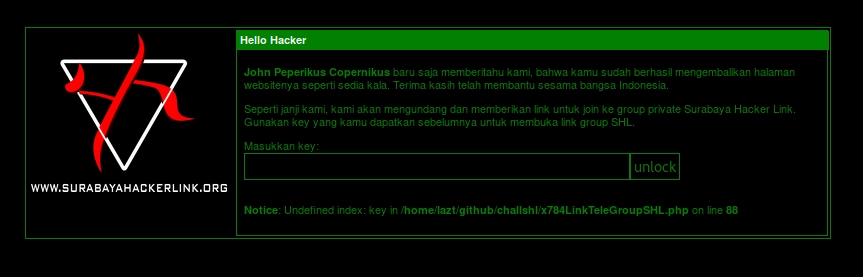

Akses link tersebut

Masukan key 5736**

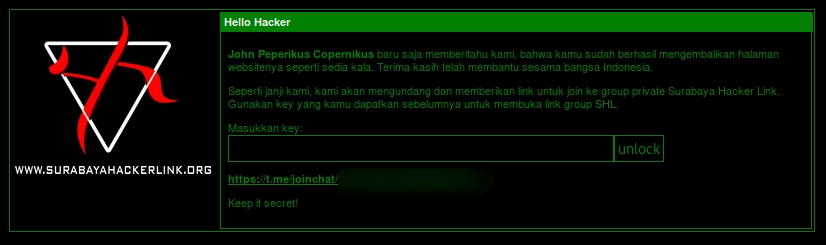

Selamat kita dah dapat flagnya (Link Group), but keep it secret

Ya kurang lebih begitulah cara untuk menyelesaikan challenges yang ini

- Fin