Memahami Lifecycle Serangan Ransomware: Dari Awal Hingga Enkripsi Data

Dalam beberapa tahun terakhir, ransomware telah menjadi salah satu ancaman paling serius di dunia keamanan siber. Tidak hanya menyerang perusahaan besar, pelaku kejahatan siber kini juga menargetkan UKM, instansi pendidikan, hingga sektor kesehatan. Dampaknya bisa sangat fatal—mulai dari gangguan operasional, kehilangan data penting, hingga kerugian finansial akibat pembayaran tebusan.

Pembaca bisa melihat korban Ransomware selalu update dan terjadi setiap hari di Ransomware Live, bisa kita lihat bahwa serangan ransomware ini tidak mengenal waktu dan hampir seluruh sektor industri menjadi target empuk bagi para pelaku kejahatan siber ini.

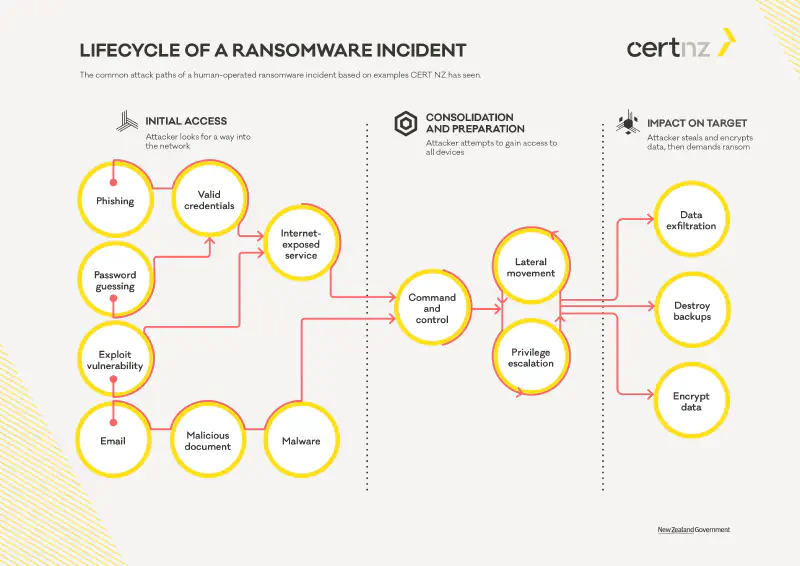

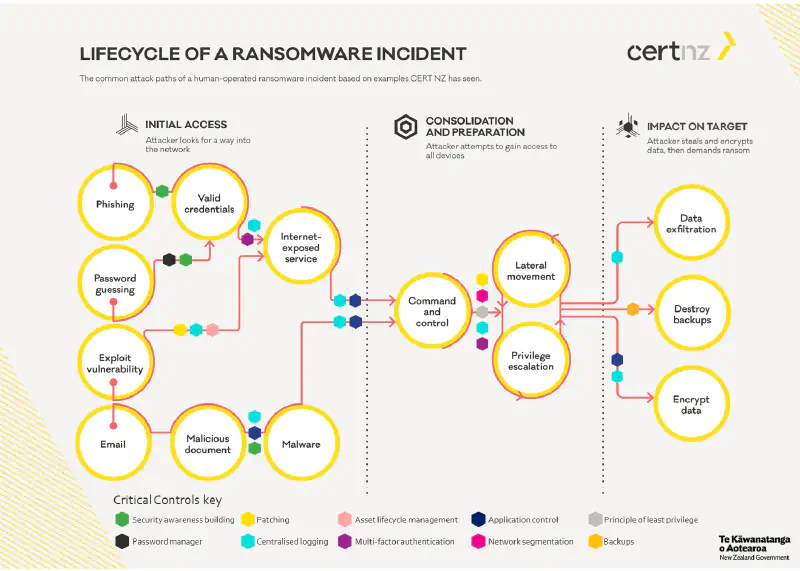

Nah, untuk memahami bagaimana serangan ransomware bekerja dari awal hingga akhir, kita bisa melihat diagram bagus yang dibuat oleh CERT NZ (Cyber Emergency Response Team New Zealand).

Diagram ini menjelaskan tahapan umum dari insiden ransomware yang dijalankan secara manual oleh pelaku. Yuk, kita bahas tiap fasenya satu per satu dengan bahasa yang lebih ringan!

🕵️♂️ Fase 1: Initial Access (Akses Awal)

Serangan biasanya dimulai dengan mencari cara masuk ke dalam jaringan korban. Beberapa metode umum yang digunakan pelaku:

- Phishing: Email jebakan yang berisi tautan yang mengecoh pengguna untuk mengisi informasi sensitif seperti username dan password atau memasang malware.

- Password Guessing: Menebak password, seperti kita tahu user tidak suka kerepotan membuat password yang rumit, sehingga sering menggunakan password yang mudah ditebak seperti informasi umum tentang diri mereka maupun perusahaan.

- Eksploitasi Kerentanan: Menyusup lewat celah keamanan di aplikasi atau sistem yang tidak terdeksi oleh tim keamanan.

- Email + Lampiran Jahat: Email yang berisi dokumen yang tampaknya penting namun sebenarnya berisi malware yang bisa menginfeksi sistem saat dibuka.

Umumnya dalam fase ini, pelaku mencari credential yang valid atau mengeksploitasi layanan yang terbuka di internet (internet-exposed services) untuk mendapatkan akses awal ke sistem.

Setelah berhasil masuk, Threat Actor akan melangkah lebih jauh dengan isitlah “lateral movement” untuk memperluas kendali mereka di dalam jaringan yang telah mereka akses.

🧠 Fase 2: Consolidation and Preparation (Konsolidasi dan Persiapan)

Setelah masuk, pelaku tak langsung menyerang. Mereka membangun kendali terlebih dahulu agar serangan lebih efektif. Beberapa aktivitas yang dilakukan di fase ini adalah:

- Command and Control (C2): Sebuah program yang dijalankan di sistem korban untuk menerima perintah dari pelaku. Ini memungkinkan mereka mengendalikan sistem dari jarak jauh.

- Lateral Movement: Bergerak ke sistem lain di dalam jaringan untuk memperluas kendali. Ini bisa dilakukan dengan mengeksploitasi kerentanan atau menggunakan kredensial yang dicuri dari sistem yang sudah diakses.

- Privilege Escalation: Meningkatkan hak akses agar bisa mengendalikan lebih banyak sistem (misal dari user biasa jadi admin ataupun mendapatkan role yang lebih tinggi di dalam Active Directory).

Di fase ini, pelaku ingin menguasai sebanyak mungkin endpoint seperti akses ke server, workstation, kredential pengguna lain, akun service, hingga domain controller jika memungkinkan. Dengan begitu, mereka bisa melakukan serangan lebih luas dan efektif.

💥 Fase 3: Impact on Target (Dampak pada Korban)

Setelah punya kendali penuh, barulah pelaku melakukan aksi utamanya yaitu:

- Data Exfiltration: Mencuri data sebelum dienkripsi—biasanya ini yang dipakai untuk mengancam korban kalau tidak mau membayar maka data mereka akan dipublikasikan atau dijual di dark web.

- Destroy Backups: Setelah data dicuri, pelaku akan mencari dan menghancurkan backup yang ada di sistem korban agar korban tidak bisa memulihkan data mereka tanpa membayar tebusan.

- Encrypt Data: Mengenkripsi seluruh sistem/data penting dan meninggalkan catatan tebusan.

Dengan ini fase serangan ransomware hampir selesai. Korban biasanya akan menerima pesan tebusan yang meminta pembayaran dalam bentuk cryptocurrency untuk mendapatkan kunci dekripsi dan jika korban tidak membayar, data mereka akan hilang selamanya dan/atau dipublikasikan di dark web.

🛡️ Bagaimana Produk Keamanan Dapat Memutus Siklus Ini?

Untungnya, banyak produk keamanan yang dapat membantu memutus lifecycle serangan ransomware ini di berbagai tahap. Berikut contoh bagaimana masing-masing jenis solusi bisa mencegah atau mengintervensi fase-fase serangan ransomware:

🔐 Endpoint Protection & EDR

- Mendeteksi malware sejak tahap awal (misalnya melalui signature atau behavior).

- Mencegah eksekusi payload dari dokumen jahat atau tools eksploitasi.

- Menghentikan lateral movement dengan memonitor aktivitas mencurigakan antar host.

Produk seperti CrowdStrike, SentinelOne, atau Microsoft Defender for Endpoint sangat efektif di sini namun tentunya biayanya bisa cukup tinggi serta memerlukan tim IT yang terampil untuk mengelolanya.

Man behind the gun juga sangat penting di sini, karena tanpa tim yang terampil, produk ini tidak akan berfungsi optimal.

🧱 Firewall dan IDS/IPS

- Memblokir akses ke command and control server.

- Mengidentifikasi komunikasi mencurigakan keluar masuk jaringan (indikator serangan).

- Memfilter akses ke internet-exposed services yang tidak seharusnya terbuka.

Umumnya firewall generik seperti pfSense atau FortiGate bisa digunakan untuk ini, namun untuk deteksi yang lebih baik gunakan yang sudah berupa UTM (Universal Threat Management) atau IDS/IPS (Intrusion Detection/Prevention System) dan biasanya hal ini ditambahkan dengan sistem logging dan monitoring yang lebih bagus seperti SIEM (Security Information and Event Management)

Sehingga setiap aktivitas jaringan dapat dianalisis lebih mendalam dan tentunmya perlu konfigurasi yang tepat agar produk ini dapat berfungsi optimal sebagaimana mestinya seperti akses kontrol yang ketat, pemisahan jaringan, dan segmentasi yang baik serta profile IDS/IPS yang sesuai dengan kebutuhan organisasi.

✉️ Email Security Gateway

- Memblokir phishing dan lampiran berbahaya sebelum masuk ke inbox pengguna.

- Menganalisis URL dan file yang disisipkan dalam email.

Produk seperti Proofpoint, Mimecast, Fortimail atau Barracuda Email Security dapat membantu mencegah akses awal yang sering kali dimulai dari email phishing maupun lampiran berbahaya.

Ini adalah langkah awal yang sangat penting karena banyak serangan ransomware dimulai dari sini dan jangan lupa untuk selalu mengedukasi pengguna agar lebih waspada terhadap email mencurigakan.

Baca juga: Serangan Phishing dan Pencegahannya

📦 Backup & Recovery

- Menyediakan cadangan data yang aman dan offline, sehingga jika data dienkripsi, pemulihan tetap bisa dilakukan tanpa tebusan.

- Menjaga integritas backup dari serangan penghapusan atau enkripsi.

Produk backup seperti Veeam, Acronis, atau solusi cloud seperti AWS Backup dapat membantu memastikan data tetap aman. Pastikan backup dilakukan secara rutin dan disimpan di lokasi yang terpisah dari jaringan utama untuk menghindari enkripsi oleh ransomware.

🧑💻 Identity & Access Management

- Mengurangi risiko privilege escalation dengan prinsip least privilege.

- Multi-factor authentication (MFA) untuk mencegah penggunaan kredensial curian.

Pada zero trust architecture, identitas pengguna dan perangkat sangatlah penting. Produk seperti Okta, Entra ID, atau Google Workspace dapat membantu mengelola akses dengan lebih aman dan nyaman bagi organisasi

Baca juga: Credential Attack

Serta mengurangi risiko akses tidak sah dengan menggunakan prinsip least privilege serta penerapan Identity Protection seperti Multi-Factor Authentication (MFA), Privilege Access Management (PAM) hingga Zero Trust Architecture (ZTA) yang semakin banyak diadopsi oleh organisasi modern.

🩹 Patching and Vulnerability Management

- Memastikan sistem selalu terupdate untuk mengurangi risiko eksploitasi kerentanan.

- Mengidentifikasi dan menutup celah keamanan yang bisa dimanfaatkan pelaku.

Produk seperti Qualys, Tenable, atau Microsoft Defender for Endpoint dapat membantu mengelola patching dan vulnerability management secara otomatis namun proses ini memerlukan tim IT yang terampil untuk mengelola dan memastikan semua sistem selalu terupdate serta produk ini umumnya juga memerlukan biaya yang tidak sedikit.

Sebenarnya banyak produk keamanan yang dapat membantu memutus siklus serangan ransomware ini, namun perlu diingat bahwa tidak ada solusi tunggal yang bisa menjamin 100% keamanan. Pendekatan berlapis (defense in depth) dengan kombinasi berbagai solusi dan kebijakan keamanan yang baik adalah kunci untuk melindungi organisasi dari ancaman ransomware.

Jika Budget Terbatas, Apa yang Bisa Dilakukan?

Tenang, keamanan siber nggak harus langsung mahal. Jika kalian adalah pemilik bisnis kecil menengah atau baru mulai membangun tim IT, berikut prioritas yang bisa langsung diterapkan tanpa biaya besar:

✅ 1. Edukasi Pengguna (Security Awareness)

Serangan phishing masih jadi pintu masuk utama. Ajarkan karyawan:

- Jangan sembarangan klik link/email mencurigakan.

- Jangan download lampiran dari pengirim tak dikenal.

Tools gratis: gunakan simulasi phishing seperti GoPhish, atau sekadar edukasi lewat presentasi bulanan atau bisa menggunakan Phishing Quiz seperti Phishing Quiz dari Google untuk menguji pengetahuan mereka.

Baca juga: Phishing simulation with GoPhish

✅ 2. Gunakan Password Manager & MFA

Hindari penggunaan ulang password. Gunakan password manager seperti:

- Bitwarden (gratis untuk personal)

- Aktifkan 2FA/MFA di semua layanan (Google Authenticator, Authy, dsb).

✅ 3. Backup Offline

Backup ke hard disk eksternal secara rutin dan putuskan koneksi setelah selesai. Ini sederhana tapi sangat efektif menghadapi enkripsi data oleh ransomware.

✅ 4. Update dan Patching Rutin

Jangan tunda update sistem operasi, aplikasi, atau plugin. Banyak ransomware menyerang sistem yang belum di-patch.

Gunakan fitur auto-update bila memungkinkan!

✅ 5. Gunakan Antivirus atau EDR Gratis

Kalau belum bisa beli EDR mahal seperti MDE atau CrowdStrike, gunakan solusi gratis:

- Microsoft Defender (sudah cukup baik di Windows 10/11)

- Kaspersky Security Cloud Free (untuk endpoint dasar)

- Malwarebytes Browser Guard (untuk perlindungan browsing)

Baca juga: Secure Surfing Practices

🔒 Penutup

Memahami lifecycle ini membantu kita lebih waspada di tiap tahapannya. Tapi hanya memahami saja belum cukup—menggunakan solusi yang tepat di setiap tahapan bisa sangat menentukan apakah serangan akan gagal atau berhasil. Pencegahan terbaik adalah gabungan antara teknologi, kesadaran pengguna, dan kebijakan keamanan yang solid solid solid.

Cyber security itu seperti Insurance, kita tidak pernah tahu kapan akan dibutuhkan, tapi begitu terjadi, kita sangat bersyukur sudah mempersiapkannya dan akan menyesalkan jika tidak mempunyainya

Meskipun penerapan keamanan yang kita lakukan tidak 100% menjamin kita aman dari serangan ransomware, namun setidaknya kita sudah melakukan langkah-langkah pencegahan yang tepat untuk meminimalisir risiko dan dampak yang mungkin terjadi serta dapat mendeteksi serangan lebih awal sehingga dapat segera diatasi sebelum menjadi masalah besar.

Jangan tunggu kena ransomware dulu baru repot jelasnya! Meskipun kita punya backup yang aman, tetap saja waktu untuk melakukan recovery bisa sangat lama dan mengganggu operasional serta cost tak terhitung yang harus dikeluarkan, lebih baik mencegah daripada membayar tebusan yang bisa jadi tidak menjamin data kita akan kembali utuh.

Seperti kata Sun Tzu, “Know your enemy and know yourself and you can fight a hundred battles without disaster.”

Dengan memahami lifecycle serangan ransomware, kita bisa lebih siap dan tanggap menghadapi ancaman ini.

Stay safe dan jaga sistem dan environmentmu baik-baik!